Curiosidades informáticas: caballos de Troya

Muchos vocablos usados en informática resultan curiosos, quizás porque, al ser esta una ciencia relativamente nueva, llegó tarde al reparto de las palabras. También, los diseñadores de programas de computadora acuden a los términos que consideran más sencillos o fáciles de recordar por los usuarios.

La españolización o traducción de algunas de las palabras, originalmente inglesas, y su significado original resultan también llamativas y en ocasiones hasta graciosas.

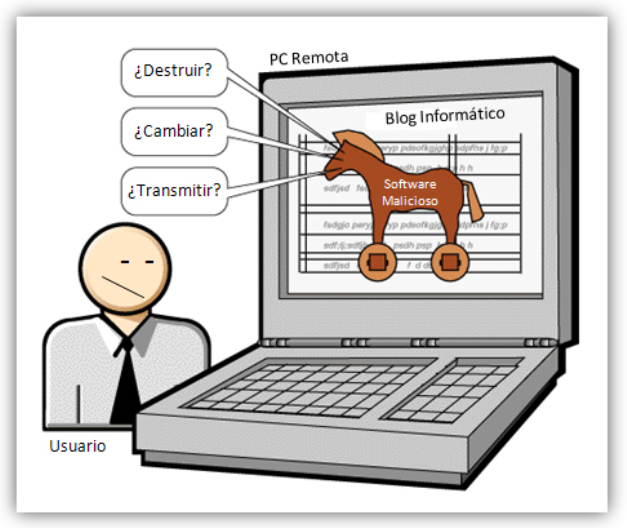

Veamos un ejemplo: el término trojan horse, en español caballo troyano, o caballo de Troya, es utilizado para denominar a los programas maliciosos que se introducen el ordenador, disfrazados de aplicaciones auténticas o infiltrados en ellas, para ejecutar acciones dañinas.

El nombre nos retrotrae a la Ilíada, el famoso poema épico de Homero, cuando los aqueos fingieron levantar el sitio a la ciudad de Troya, que había resistido por 10 largos años, y un pequeño grupo de guerreros, encabezados por el ingenioso Odiseo (Ulises), se ocultaron en un caballo de madera dejado a las puertas de la muralla.

Los troyanos cometieron el error de introducir el caballo en la ciudad y en la madrugada, el rey de Ítaca y sus soldados sorprendieron a todos los habitantes de la ciudadela, dormidos y ebrios por los festejos de lo que consideraban una victoria. Una estratagema tan sucia como las acciones que ejecutan los caballos de Troya informáticos.

El origen de estos códigos malignos puede remontarse a la época en que los programas de computadora se distribuían en discos de 5,25 pulgadas y los productores incluían grupos de instrucciones dirigidas a “castigar” a quienes intentaran duplicar el contenido del disquete, también conocido como floppy.

Usted podía usar el programa mientras el soporte no se dañara, pero si ejecutaba la orden copy, adiós información, tanto en el disco de origen como en el de destino.

Luego, como bien sabrán quienes interactúan con las computadoras, y ahora con los teléfonos inteligentes, los caballos de Troya –o simplemente troyanos– han derivado en otras funciones, entre las que no faltan las de robar información o dinero, extorsionar a las víctimas, o simplemente hacer daño sin motivo alguno, por el simple placer de quien los programó.

Un sitio especializado en Internet, señala como los más “terribles” a los siguientes:

ILOVEYOU, que comenzó a circular en el año 2000, viajando escondido en mensajes electrónicos con el asunto igual a su nombre (en español: yo te amo). Al abrirlo, enviaba copias a todas las personas de la lista de contactos del usuario y sobrescribía los archivos del ordenador.

Zeus, del 2007, destinado a robar información y credenciales bancarias copiando el registro de pulsaciones de teclas y entradas de formularios.

CryptoLocker, del 2013 que codifica los archivos del usuario y exige un rescate en dinero para que este pueda restaurar el acceso.

Emotet, del 2014, originalmente un troyano bancario, que evolucionó para distribuir otro malware y permitir a los delincuentes cibernéticos instalar aplicaciones en las computadoras de los usuarios.

Dyre, del propio año y también conocido como Dyreza, diseñado para robar credenciales bancarias y personales de ordenadores con sistema operativo Windows.

BlackEnergy, puesto en circulación en el 2015. Inicialmente una herramienta para automatizar ataques masivos, como el robo de datos, el bloqueo de servidores y la distribución de otros programas maliciosos, y que es capaz de hacer colapsar toda la red eléctrica de un país.

Los ciberdelincuentes continúan programando rutinas informáticas para robar, espiar, o causar otros daños y estos ya afectan, no solo a los usuarios de Windows, sino de otros sistemas operativos, entre los que faltan los que hacen funcionar los teléfonos celulares.

Protegerse es indispensable, y para ello, lo mejor es tener instalados y actualizados en nuestros dispositivos programas de detección y eliminación de esos perjudiciales algoritmos.